Gli ingegneri del Southwest Research Institute hanno identificato una vulnerabilità informatica per veicoli elettrici che utilizzano sistemi di ricarica rapida a corrente continua

Sicurezza informatica e auto elettriche, dove è necessario alzare la guardia

In un mondo sempre più digitale e interconnesso, la sicurezza informatica costituisce inevitabilmente una preoccupazione all’ordine del giorno. E dopo aver approfondito la relazione che lega fotovoltaico e cybersicurezza, e seguito la creazione del primo codice di rete per valutare il rischio informatico del sistema elettrico europeo, l’attenzione oggi si sposta sui veicoli elettrici. Un gruppo di ingegneri del Southwest Research Institute, in Texas, ha individuato una vulnerabilità nella sicurezza informatica delle auto elettriche. O, più precisamente, in quelle che utilizzano sistemi di ricarica rapida a corrente continua (CC).

Questa tecnologia rappresenta oggi il modo più diffuso ed efficace per alimentare la batteria di un veicolo elettrico, ma per fare il proprio lavoro ha bisogno di protocolli di comunicazione. Sia quelli di basso livello che gestiscono la fase di ricarica, che quelli di livello alto a cui sono affidati compiti più complessi, come ad esempio la gestione delle tariffe e dei pagamenti. Appartiene a quest’ultima categoria il protocollo PLC o power line communication, una tecnologia per la trasmissione di dati che utilizza la rete di alimentazione elettrica come mezzo trasmissivo. Il protocollo è utilizzato in CCS1 e CCS2 per far cominciare mezzi e apparecchiature di ricarica. Cosa trasmette? Un’ampia gamma di dati, dallo stato della carica al numero di identificazione del veicolo.

La vulnerabilità del protocollo Powerline

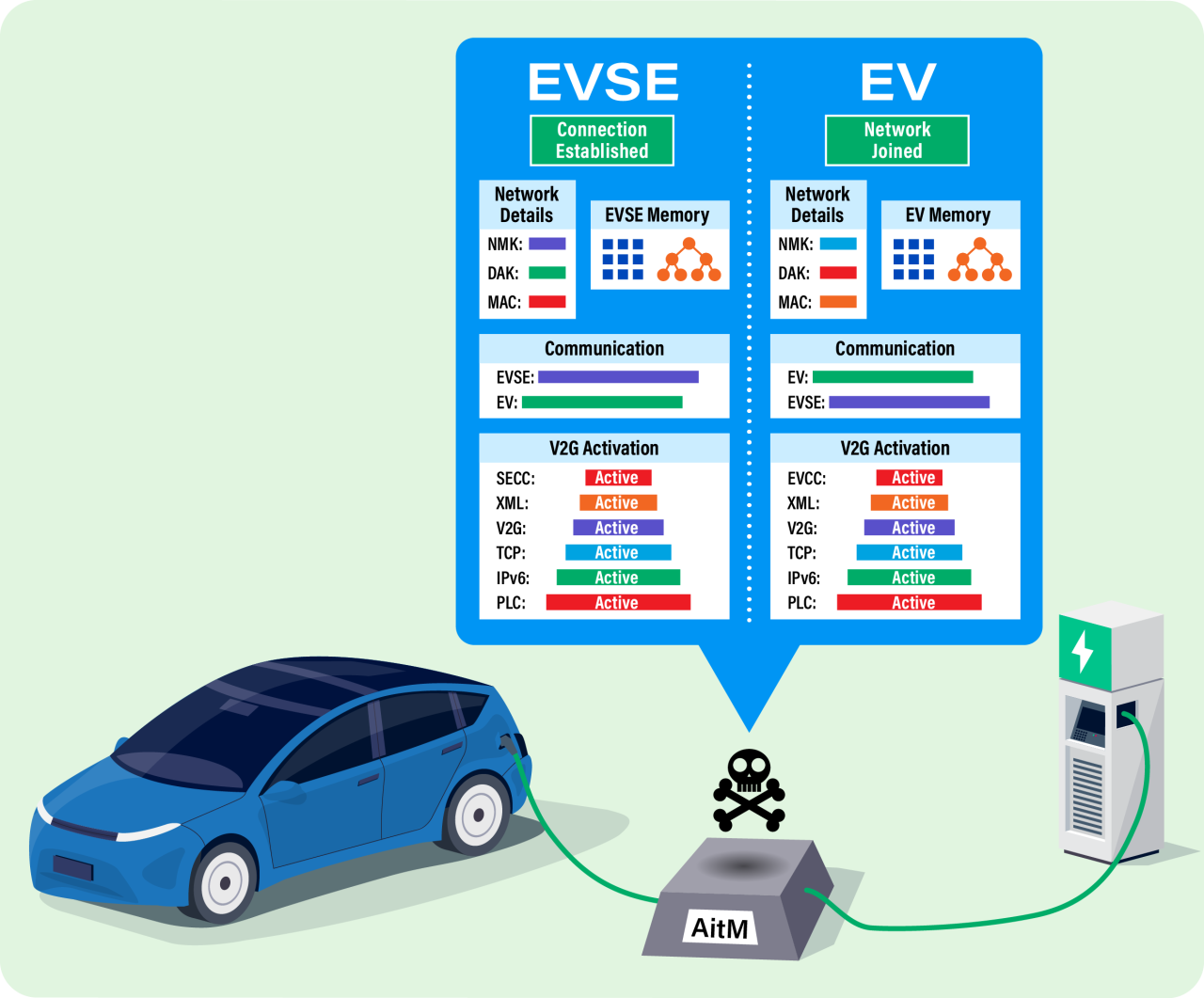

“Attraverso i nostri test abbiamo scoperto che il livello PLC è scarsamente protetto e manca di crittografia tra il veicolo e i caricabatterie”, ha affermato Katherine Kozan, l’ingegnere che ha guidato il progetto per il dipartimento High Reliability Systems di SwRI. Per la precisione il team ha scoperto una generazione di chiavi non sicura presente su chip più vecchi durante i test, il che è stato confermato tramite ricerche online come un problema noto. L’istituto ha sfruttato le vulnerabilità nel livello PLC per accedere alla chiave di rete e agli indirizzi digitali sia dei caricabatterie che del veicolo utilizzando un attacco Adversary-in-the-Middle (AitM) in grado di emulare sia il veicolo elettrico sia l’apparecchiatura di ricarica.

La ricerca fa parte dell’impegno di SwRI per aiutare il settore della mobilità e il governo a migliorare la sicurezza informatica automobilistica, un ampio settore che abbraccia computer auto integrati e infrastrutture smart-grid. I primi passi sono stati compiuti nel 2020 con un progetto che ha permesso di hackerare un caricabatterie J1772 , interrompendo il processo di ricarica con un dispositivo di spoofing (tipo di cyberattacco che impiega la falsificazione dell’identità) costruito in laboratorio.

Nell’ultima ricerca, SwRI ha esplorato le tecnologie di ricarica veicolo-rete (V2G) disciplinate dalle specifiche ISO 15118 per le comunicazioni tra veicoli elettrici e apparecchiature di alimentazione per veicoli elettrici (EVSE) per supportare il trasferimento di energia elettrica.

“Mentre la rete si evolve per accogliere più veicoli elettrici, dobbiamo difendere la nostra infrastruttura di rete critica dagli attacchi informatici, garantendo al contempo i pagamenti per ricaricare i veicoli elettrici”, ha affermato Vic Murray, vicedirettore del dipartimento High Reliability Systems di SwRI. “La nostra ricerca ha trovato margini di miglioramento”.

Veicoli elettrici: una architettura zero-trust

Come migliorare, dunque, la sicurezza informatica per le auto elettriche? Una soluzione “immediata” potrebbe essere aggiungere la crittografia alla chiave di appartenenza alla rete per proteggere il processo di ricarica V2G. Tuttavia l’approccio non è privo di sfide. Livelli aggiuntivi di crittografia e autenticazione potrebbero persino diventare un pericolo per la sicurezza. Ad esempio un errore di autenticazione o decrittografia potrebbe interrompere la funzionalità o le prestazioni di un veicolo.

Per questo motivo gli scienziati stanno sviluppando un’architettura zero-trust in grado di affrontare queste e altre sfide. Il sistema collega diversi sistemi embedded utilizzando un singolo protocollo di sicurezza informatica. La futura ricerca sulla sicurezza informatica EV di SwRI testerà i sistemi zero-trust per PLC e altri livelli di rete.